スパムメール「請求書の件です。」多発しているようで、調査依頼が来たので備忘録

件名に「請求書の件です。000 2020_09_01」など請求書の添付を装った偽装メール(なりすまし)が多発しているようです。

またこれらのメールにはWordなどのファイルが添付されていて、添付ファイルを開くとウイルスに感染してしまいます。

スパムメールの内容

送信元名:鈴木〇〇

件名:請求書の件です。000 2020_09_01

本文:お世話になっております。

添付いたしますのでご確認ください。

内容に齟齬がございませんでしたら、

黒線太枠内をご記入いただき、社判を捺印の上

下記、住所までご郵送くださいませ。

どうぞよろしくお願いいたします。

〇〇〇〇〇株

直通メールアドレス ●-suzuki@*******.jp

Office : 050-77-66-0401, Mobile : 050-52-36-5598

添付ファイル:セキュリティーソフトにより削除され確認できず。

Original attachment (請求書の件です。 000_2020_09_01.doc) was Deleted. A virus was detected and removed from the original attachment. You can safely save or delete this replacement attachment.

セキュリティーソフトからの添付

スパムメールの怪しい点

本文を確認して思ったことは

- 下記住所までとあるが住所が記載されていない

- モバイルの電話番号が050のIP電話になっている

- 電話番号のハイフンの位置が変、通常は3桁-4桁-4桁なのに3桁-2桁-2桁-4桁となっている

- 送信元メールアドレスと本文に記載のメールアドレスが異なる(本文は直通メールアドレスと記載)

その他は、一見して普通のメールと判断してもおかしくないレベルでした。

メールアドレスは本物か

このメール自体はクライアント先からemlデータをもらい確認したのですが、送信元名、送信元メールアドレスは存在する、現に取引をしている会社とのことです。

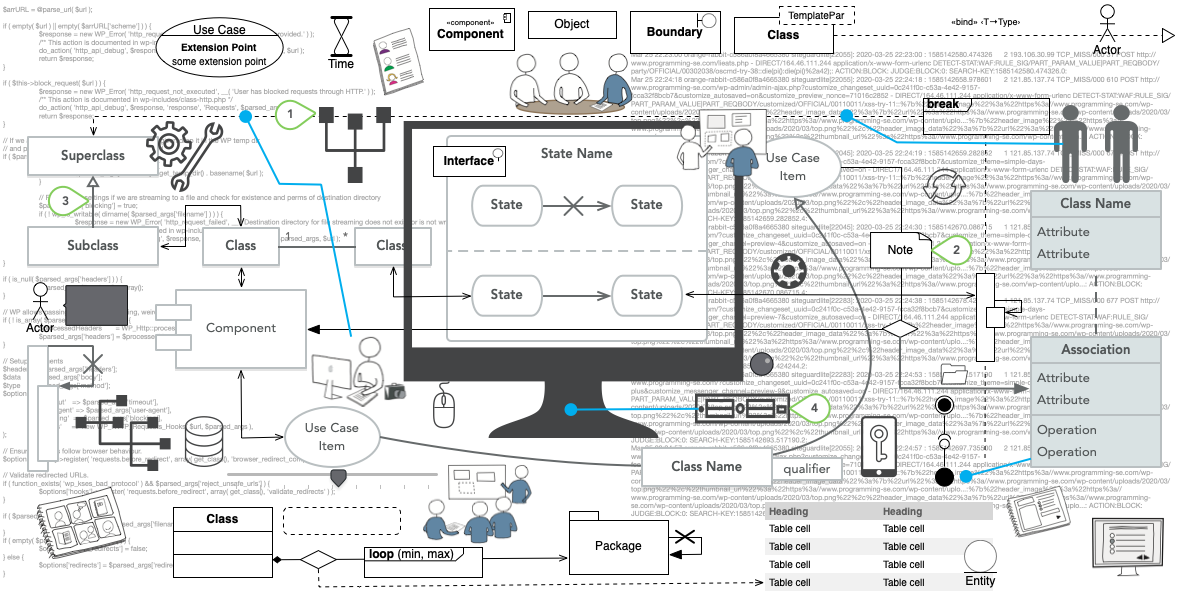

メールのヘッダー情報を確認

下記がメールヘッダー情報

※一部文字列を置き換えています。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 | X-Spam-Level:3 Received:from localhost.localdomain (localhost.localdomain [127.0.0.1]) by 自サーバーホスト名 (Postfix) with ESMTP id A979917E165C for <クライアント@メール受信ドメイン>; Tue, 1 Sep 2020 16:23:31 +0900 (JST) Received:from inferno-xhost.mycloud.zone (inferno-xhost.mycloud.zone [103.9.56.40]) by 自サーバーホスト名 (Postfix) with ESMTPS id 8A17A17E0F36 for <クライアント@メール受信ドメイン>; Tue, 1 Sep 2020 16:23:29 +0900 (JST) Received:from [189.110.197.230] (port=55208) by inferno.mycloud.zone with esmtpsa (TLS1.2) tls TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (Exim 4.93) (envelope-from <sales@スパムメールドメイン>) id 1kD0Rf-000Sab-UG for クライアント@メール受信ドメイン; Tue, 01 Sep 2020 17:11:08 +1000 X-Mozilla-Keys: X-Spam-Id:07E40901D281BE8685 X-Antiabuse:This header was added to track abuse, please include it with any abuse report X-Antiabuse:Primary Hostname - inferno.mycloud.zone X-Antiabuse:Original Domain - メール受信ドメイン X-Antiabuse:Originator/Caller UID/GID - [47 12] / [47 12] X-Antiabuse:Sender Address Domain - ozlinesales.com.au X-Source-Args: Return-Path:<sales@スパムメールドメイン> X-Spam-Method:KAS Mime-Version:1.0 X-Source-Dir: X-Account-Key:account1 X-Authenticated-Sender:inferno.mycloud.zone: sales@スパムメールドメイン X-Get-Message-Sender-Via:inferno.mycloud.zone: authenticated_id: sales@スパムメールドメイン X-Spam-Status:SUSPICION Content-Type:multipart/mixed; boundary="----=_Part_62664_3498187208.21851567713063407171" Delivered-To:クライアント@メール受信ドメイン X-Source: X-Original-To:クライアント@メール受信ドメイン |

メールの送信から受信までは「Received:」を確認します。

メール送信元

Received:from 189.110.197.230 by inferno.mycloud.zone with esmtpsa (TLS1.2) tls TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (Exim 4.93) (envelope-from ) id 1kD0Rf-000Sab-UG for クライアント@メール受信ドメイン; Tue, 01 Sep 2020 17:11:08 +1000

メール経由サーバー

Received:from inferno-xhost.mycloud.zone (inferno-xhost.mycloud.zone [103.9.56.40]) by 自サーバーホスト名 (Postfix) with ESMTPS id 8A17A17E0F36 for <クライアント@メール受信ドメイン>; Tue, 1 Sep 2020 16:23:29 +0900 (JST)

メール受信サーバー(到着)

Received:from localhost.localdomain (localhost.localdomain [127.0.0.1]) by 自サーバーホスト名 (Postfix) with ESMTP id A979917E165C for <クライアント@メール受信ドメイン>; Tue, 1 Sep 2020 16:23:31 +0900 (JST)

IPアドレスをチェック

送信元のIPアドレスは「189.110.197.230」→「ブラジル」

経由のIPアドレスは「103.9.56.40」→「オーストラリア」

ブラジルからの送信メールであることがわかりました。この時点で、取引先でないことは明確です。また、送信元名や送信元メールアドレスも偽装の可能性が十分あります。

※送信元のIPアドレスじたが偽装されている可能性も十分にありますがヘッダー情報からは判別できません。

なぜ、メールアドレスや名前が漏れたのか?

可能性として考えられるのは、どこかのサービスに「メールアドレス」「会社名」「個人名」などを登録し、そのサービスから情報が漏洩した。

メールを設定しているPCがウイルスに感染し乗っ取られた。

とうとう色々考えられますが、メールアドレスと個人名、会社名などはセットで簡単に漏洩していると思います。情報が漏洩していることに気付いていないサービスもたくさんあるとおもます。

メールの偽装

メールの送信元などは簡単に偽装(なりすまし)可能です。

例えばPHPのスクリプトで

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 | <?php // 件名を指定 $subject = '件名を入力'; // 本文を指定 $body = '本文を入力'; // 送信先を指定 $to = '送信先メールアドレスを指定'; // 送信元を指定 $fromMail = '偽装したいメールアドレスを入力'; $fromName = '偽装したい個人名を入力'; $ReturnPath = '-f'.$fromMail; $cc = ''; $bcc = ''; $from = 'From:'. mb_encode_mimeheader($fromName, "Shift_JIS"). "<".$fromMail.">\n"; $from .= 'Cc:'.$cc "\n"; $from .= 'Bcc:'.$bcc; // メール送信 mb_send_mail( $to, $subject, $body, $from, $ReturnPath ); ?> |

のように記述してスクリプトにアクセスすれば任意の内容でメールを送信します。

またIPアドレスを偽装したいのであれば、接続するホストをプロクシで海外のサーバーなどを指定することもできます。

$ReturnPathのみ利用可能なメールアドレスを指定し、送信先のメールアドレスの有効性を確認するスパムメールなども存在します。

自分でヘッダー情報を理解できるようになろう

受信したメールが怪しいと思ったら即破棄が基本ですが、微妙な時はヘッダー情報から送信元のIPなどを確認すればある程度の判別が可能です。

ヘッダー情報を見るといっても「Received:」の部分だけですのでそれほど難しくはないと思います。

「Received:」を確認する際は、「Received:」が始まる一番下から確認します。

Received:from〜受信サーバー〜

Received:from〜経由サーバー情報〜

Received:from〜経由サーバー情報〜

Received:from〜経由サーバー情報〜

Received:from〜送信サーバー情報〜

基本的には上記のような流れですが、経由サーバーがない場合もあります、これは参照するDNSサーバーによってどのような経路でメールが到着するかが変わるためです。

- もしもアフィリエイトから不審なメールが届いたので調べてみた。

![もしもアフィリエイトから不審なメールが届いたので調べてみた。 もしもアフィリエイトから不審なメールが届いたので調べてみた。]()

- ココナラ内でフィッシング行為

![ココナラ内でフィッシング行為 ココナラ内でフィッシング行為]()

- SaaSシステムを活用し一人で立ち上げたスモールスタートの法人

![SaaSシステムを活用し一人で立ち上げたスモールスタートの法人 SaaSシステムを活用し一人で立ち上げたスモールスタートの法人]()

- 複数のPC、モニターの音声出力をオーディオミキサーでまとめる

![複数のPC、モニターの音声出力をオーディオミキサーでまとめる 複数のPC、モニターの音声出力をオーディオミキサーでまとめる]()

- トレンドワード「宮沢洋一税制調査会長、宇佐美大輔、荻野貴司、バレーボール男子、nintendo switch 招待、ロッテ伊藤義弘事故」で記事を書く2025年10月8日

![トレンドワード「宮沢洋一税制調査会長、宇佐美大輔、荻野貴司、バレーボール男子、nintendo switch 招待、ロッテ伊藤義弘事故」で記事を書く2025年10月8日 トレンドワード「宮沢洋一税制調査会長、宇佐美大輔、荻野貴司、バレーボール男子、nintendo switch 招待、ロッテ伊藤義弘事故」で記事を書く2025年10月8日]()

- GENELEC 8010AP リファレンス・モニタースピーカーをモニターアームにマウント

![GENELEC 8010AP リファレンス・モニタースピーカーをモニターアームにマウント GENELEC 8010AP リファレンス・モニタースピーカーをモニターアームにマウント]()

- amazon 問い合わせの電話を指定の電話番号にかけてもらう

![amazon 問い合わせの電話を指定の電話番号にかけてもらう amazon 問い合わせの電話を指定の電話番号にかけてもらう]()

- Google Search Console ページのインデックス登録 エラーを完全に修正できませんでした

![Google Search Console ページのインデックス登録 エラーを完全に修正できませんでした Google Search Console ページのインデックス登録 エラーを完全に修正できませんでした]()

- 楽天モバイル 0円運用ができなくなる!「Rakuten UN-LIMIT VII」への自動移行するので解約した

![楽天モバイル 0円運用ができなくなる!「Rakuten UN-LIMIT VII」への自動移行するので解約した 楽天モバイル 0円運用ができなくなる!「Rakuten UN-LIMIT VII」への自動移行するので解約した]()

S.E->Weekly Ranking;

S.E->プロフィール;

![Apple AirPods Pro[MWP22J/A]の偽物(コピー品)を正規品と徹底比較 Apple AirPods Pro[MWP22J/A]の偽物(コピー品)を正規品と徹底比較](https://www.programming-se.com/wp-content/uploads/2020/07/スクリーンショット-2020-07-13-0.00.32-300x176.jpg)